オブジェクトストレージへダイレクトバックアップ

Acronis と Wasabi

アクロニス、Amazon S3とWasabiストレージのネイティブサポートでクラウドバックアップを拡張 で発表があったように Acronis Cyber Protrect Cloud で Wasabi のオブジェクトストレージをネイティブサポートしましたので、つかってみましょう!

Acronis Cyber Protect Cloud の管理ポータルにログインして、保護計画の作成ウィザードを開きましょう。(保護計画の作成ウィザードがわからない方はこちらの記事を参考にしてくださいませ ! )。

準備

このバックアップには Acronis Cyber Protect Cloud で保護計画を作成できるユーザーと Wasabi のアクセスキー ID とシークレットキー ( Acronis ではアクセスキー ) が必要になります。また、後述しますが Wasabi にはこのドキュメント に記載があるポリシーが必要になります。

とりあえず保護計画を作成してみる

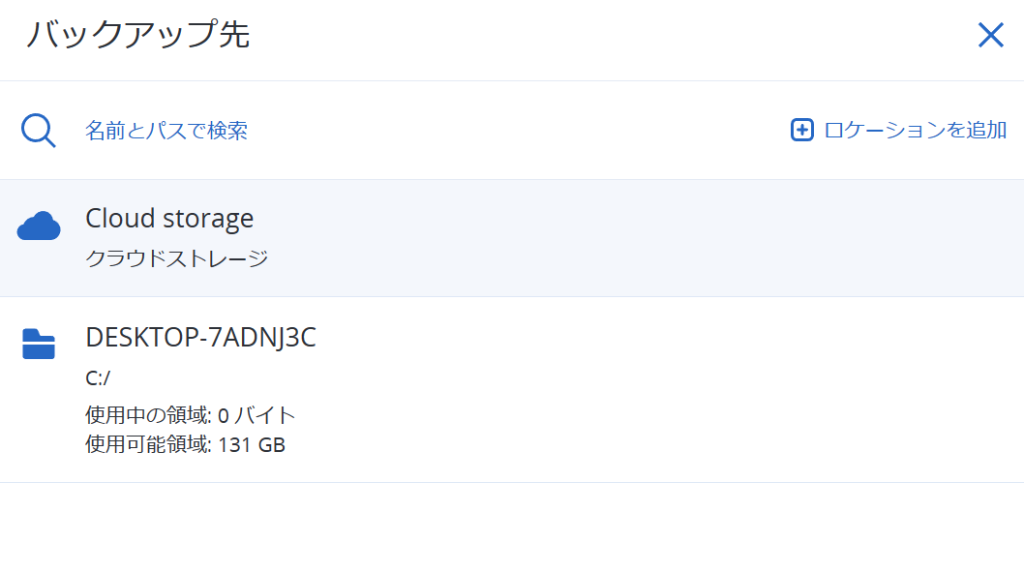

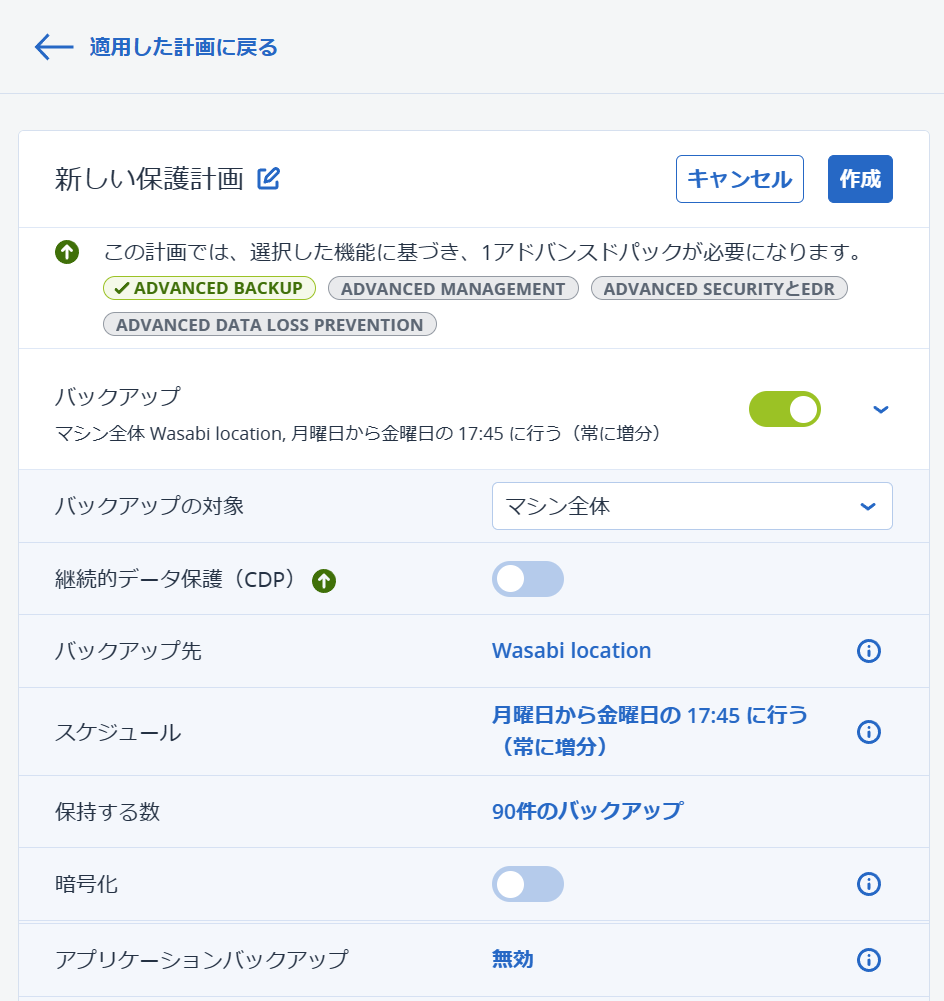

保護計画の作成ウィザードを開くとデフォルト以下のような表示になります。

バックアップ先を選択して、「ロケーションを追加」を選択します。

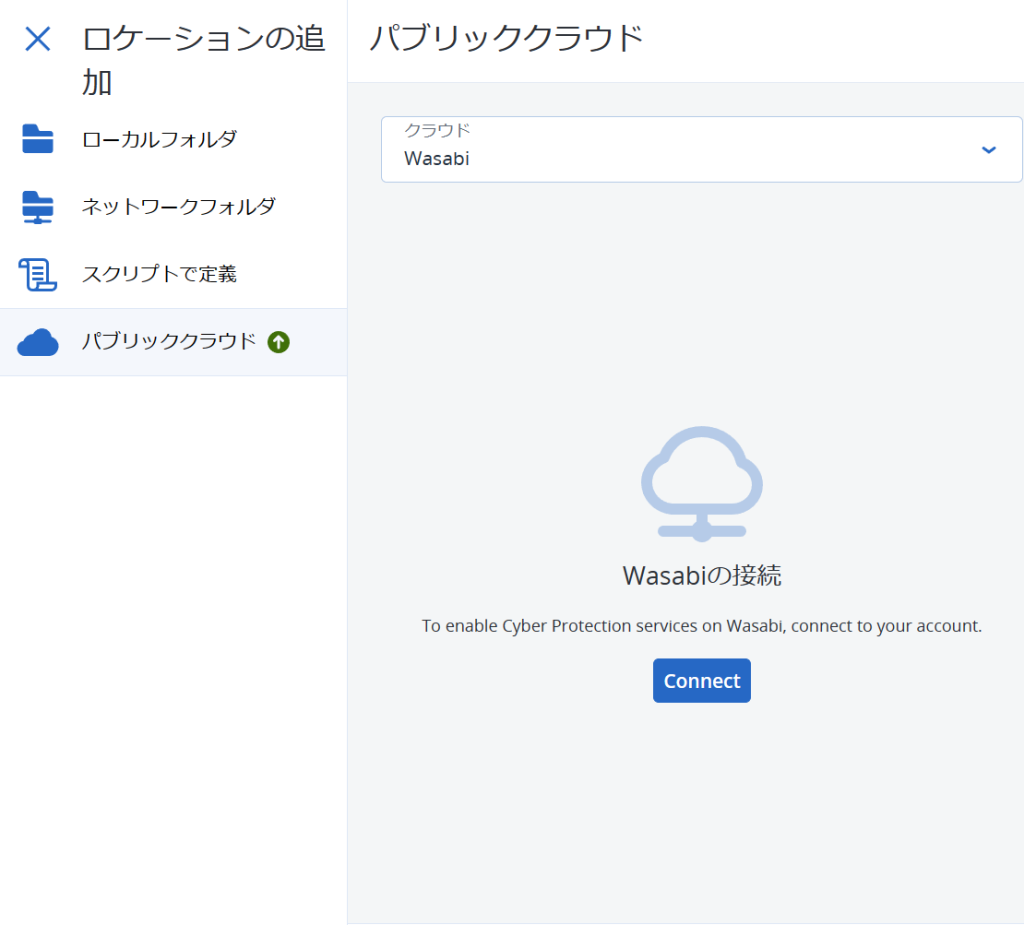

「パブリッククラウド」を選択して、プルダウンで「wasabi」を選択して、「Connect」を選択します。

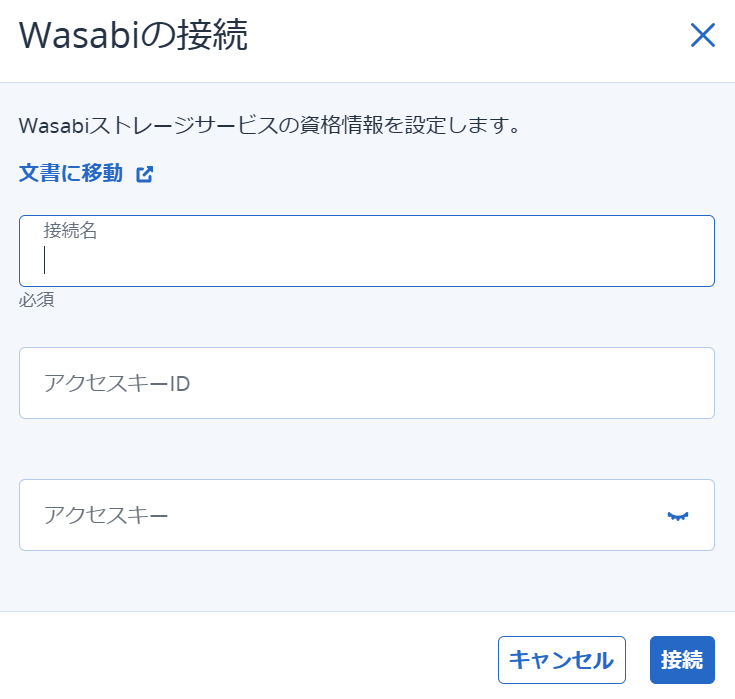

そうすると、Wasabiの接続先情報を求められる。アクセスキーID と アクセスキーが必要になります。 Wasabi におけるアクセスキー ID とアクセスキーの作成方法はこちらを参考にしてください。

接続してみる

接続を試みたところ、バケットが表示されません。特にエラーは出ていないので、ドキュメントをみてみると以下のようにポリシーを設定する必要がありました。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:ListAllMyBuckets",

"Resource": "*"

},

{

"Effect": "Allow",

"Action": "s3:GetBucketLocation",

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"iam:CreateRole",

"iam:AttachRolePolicy",

"sts:GetCallerIdentity",

"sts:AssumeRole"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:PutObject",

"s3:GetObject",

"s3:DeleteObject"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": "s3:ListBucket",

"Resource": "*"

}

]

}Wasabi の IAM ポリシーでは S3:* しか許可していなかっため、上記のポリシーのならってポリシーを設定してみます。

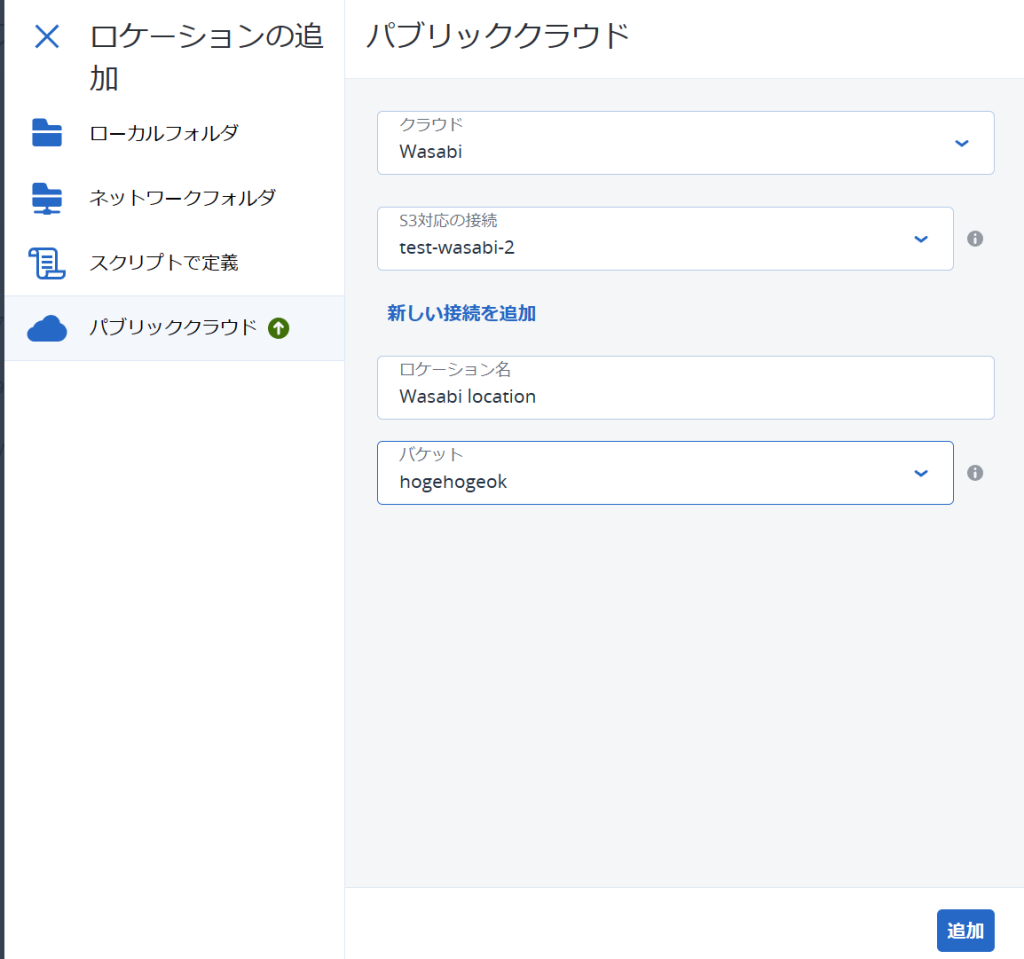

再び接続してみる

今度はうまくいきました。この中から接続するバケットを選びます。

バケットを選択したら「追加」を選択。

そうすると、以下のようにバックアップ先が変更されます。ここでわかるようにパブリッククラウドへバックアップするには ADVANCED BACKUP のライセンスが必要ですね。

もう一度バックアップ先を選択してみましょう。

そうすると、バックアップ先に Wasabi location が追加されています。

これで「作成」を選択するとバックアップの保護計画の作成、適用が完了です!

ちょっとDeep Dive

このドキュメントにかかれているポリシーをみると IAM ロール回りの操作を許可しているので、おそらくこの計画用のロールが作成されているのではないかと思いました。

Wasabiのコンソールをみてみると以下のロールが作成されていました。実際にはこのロールを利用してバックアップを実行するようですね。

まとめ

ADVANCED BACKUP のオプションが必要であったり、ある程度 Wasabi 側の権限が必要であったりしますが、コストの安い Wasabi のオブジェクトストレージに直接 バックアップできるのは魅力ですね!

株式会社 BitoB ではここで紹介した Acronis、Wasabi 以外にも Vultr、AWS といったクラウドをもちいてお客様の問題解決しています!ご興味があるかたは以下の BitoB のサイトにアクセスいただきましてお問合せくださいませ。

株式会社 BitoB https://www.bitob.net/